所以,當我們得到了一個可疑檔案,我們先把它拿去線上分析。

當線上工具初步判定已經確認它是可疑的檔案了(或不是也沒關係啦),一般來說,我們就會依據線上工具「初步判斷」可能執行環境,然後拖到虛擬環境(VMWare)去做動態行為分析,如果已經環境已經建置好了,那麼這章就可以不用繼續看了 XD

另外,有時候獲得的樣本,尤其是APT樣本,幾乎沒有辦法在正常環境執行。

因為,APT進階持續性滲透攻擊(Advanced Persistent Threat),就是針對性的,可能針對特殊的作業系統環境或程式弱點,所以,可能在虛擬環境上是沒辦法正常執行,是正常的 XD

可以參考Why corrupted (?) samples in recent APT?-case of Japan and Taiwan

補充小知識:

(1)RegistryKey

登錄檔/註冊表

惡意程式為了隨系統啟動,會在Registry建立啟動項

C:\Windows\regedit.exe

好的,環境建置完成之後,我們來介紹幾個動態分析工具。

前提是請不要在已經被感染上的電腦上做分析哦,因為會破壞事件鑑識的腳印。

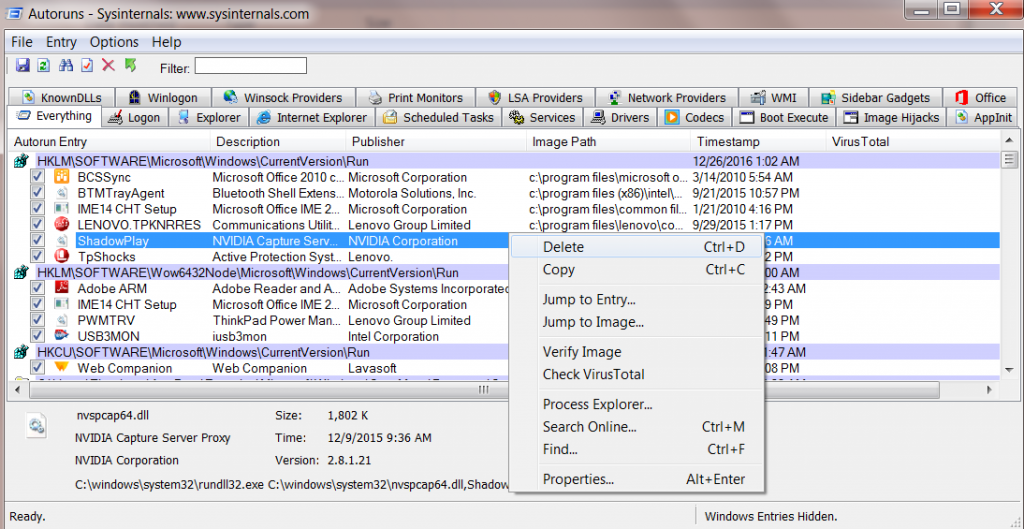

(1) Autoruns 觀察目前執行的 Process & Registry

(2) Capture-BAT

使用 API Hooking 來監控 Registry,Process與File狀態的變化

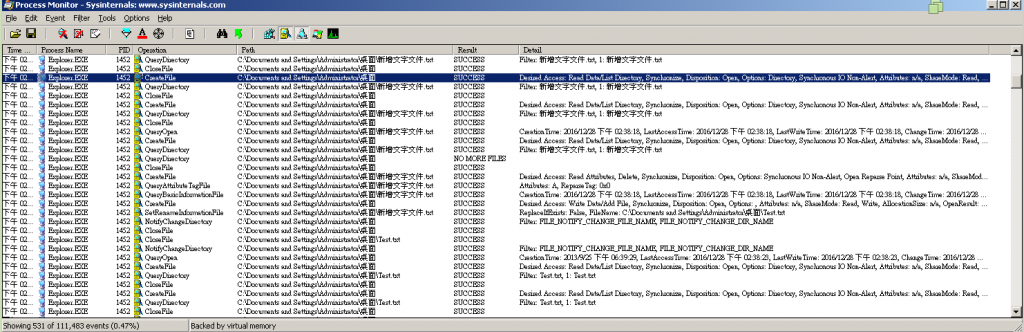

(3) Procmon

(4) Tcpview / TcpLogView / Current Port

(5) FileMonitor

(6) Ethereal 封包監聽器

(7) Wireshark

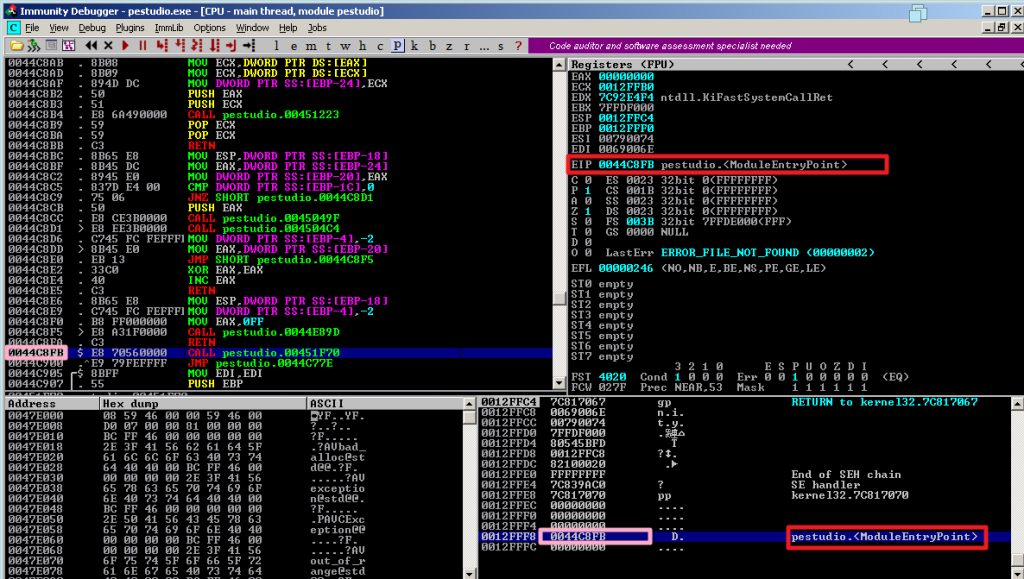

(8) Immunity Debugger